Jeu du Gnou:Descriptif des cases du plateau

|

Bienvenue sur la page d'un projet |

|

| du groupe de travail Sensibilisation |

Présentation de la page

Cette page contient les textes finalisés du descriptif des cases du plateau du Jeu du Gnou version 1.0.

Pour cette version du jeu, une explication succincte a été rédigée pour chaque case. Pour une explication plus détaillée (utiles en l'absence d'un meneur ou meneuse de jeu), un livret ou tableau est prévu pour la version 2.0.

Les textes ont été élaborés par le groupe de travail Sensibilisation, notamment lors de ses réunions hebdomadaires au cours du deuxième semestre de 2020 et en début 2021. Le groupe a travaillé sur un pad dédié.

/!\ Les textes sont à présent dans l'attente de recevoir la validation du conseil d'administration de l'April. /!\

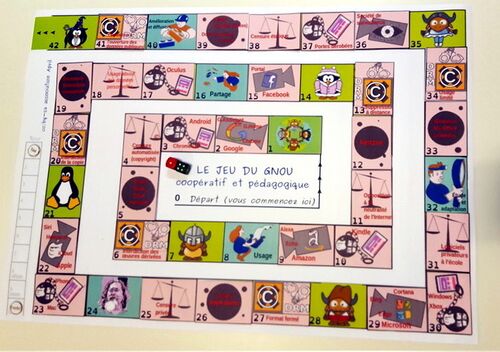

Présentation du plateau de jeu

Le plateau du Jeu du Gnou est composé de 42 cases :

- 30 cases « danger » amovibles (sur le fond des cases on trouve des alternatives) ;

- 5 cases « sensibilisation » permettant de piocher une carte quiz et d'obtenir une protection contre un type de danger en cas de réponse correcte (7, 14, 21, 28, 35) ;

- 4 cases « liberté », permettant de piocher une carte quiz et de pouvoir avancer jusqu'à la prochaine case sensibilisation en cas de réponse correcte ;

- Case « communauté du Libre » (case 1) ;

- Case « bonus » personnalisable : April, GULL, etc. (case 24) ;

- Case « jardin des libertés » (case 42).

Il y a notamment six séries de cases :

- Google ;

- Amazon ;

- Facebook ;

- Apple ;

- Microsoft ;

- Pouvoirs publics.

Les dangers

Dans le Jeu du Gnou il y a cinq types de dangers :

- Restrictions d'usage (cases 6, 13, 20, 27, 34 et 41) ;

- Logiciels privateurs (cases 3, 10, 17, 23, 30 et 37) ;

- Centralisation et monopoles (cases 5, 12, 19, 26, 33 et 39) ;

- Traqueurs sur l'Internet (cases 2, 9, 15, 22, 29 et 36) ;

- Lois et pratiques liberticides (cases 4, 11, 18, 25, 31 et 38).

Les cases « danger » sont amovibles, ce qui permet de montrer des exemples d'alternatives libres et éthiques sur le fond des cases. Au dos de chaque carte « danger » il y a une explication succincte du danger. Pour les explications plus détaillées (utiles en absence d'un meneur ou meneuse de jeu), un livret ou tableau est prévu pour la version 2.0.

Cases introductives

Case 0 Départ (vous commencez ici)

Règle = Placez votre pion ici pour commencer.

Case 1 Communauté du Libre

Explication succincte : Si tu souhaites te protéger grâce aux logiciels et services libres, tu trouveras des personnes prêtes à t'aider. Celles et ceux qui aiment les libertés aiment aussi accompagner les autres sur ce chemin d'émancipation !

Série Google

Case 2 Danger « Google, Chrome, G. Assistant, G. Home, G. Drive, G. Docs »

Type de danger = traceurs sur l'Internet

Explication succincte = En échange d'un service fourni sans contrepartie financière, Google se rémunère en exploitant le maximum des informations qu'il recueille sur toi.

Case 3 Danger « Android + ChromeOS »

Type de danger = logiciels privateurs

Explication succincte = Grace à ses systèmes Android ou ChromeOS, Google est capable de voir ce que tu fais et avec qui tu communiques.

Case 4 Danger « Décisions prises par des machines »

Type de danger = action liberticide

Explication succincte = Nous avons de plus en plus tendance à déléguer les décisions nous concernant à des machines. Toutefois celles-ci ne savent pas prendre en compte les subtilités et les émotions humaines. De plus, les algorithmes utilisés risquent de reproduire les préjugés des personnes qui les conçoivent et de te pénaliser à ton insu.

Case 5 Danger « Youtube + GMail + Waze et Maps »

Type de danger = centralisation et monopoles

Explication succincte = Plus tu utilises les multiples « services » de Google, plus tu augmentes son pouvoir : d'imposer ses règles, de te rendre dépendant de ses outils, de combiner des informations concernant tous les aspects de ta vie.

Case 6 Danger « Interdiction d'adapter une œuvre »

Type de danger = restrictions d'usage

Explication succincte = Si une photo ou une chanson n'est pas accompagnée d'une licence qui donne explicitement le droit de la modifier, tu n'as pas le droit de l'utiliser pour en créer une autre selon ton imagination. De plus, dans bien des cas un dispositif technique (appelé DRM) t'empêche de le faire.

Case 7 « Sensibilisation - Gnou »

Règle : Tire une carte "quiz" pour tenter d'acquérir l'une des cinq protections, au choix.

Explication succincte = Ce joli petit gnou est la mascotte du projet GNU, un ensemble de programmes informatiques libres qui contribuent à faire fonctionner les ordinateurs d'une façon qui préserve nos libertés. GNU est le projet fondateur d'un mouvement émancipateur, celui du logiciel libre !

Case 8 Liberté d'utiliser

Règle : si tu réponds correctement au quiz, avance vers la prochaine case "sensibilisation".

Explication succincte = Il s'agit de la liberté d’utiliser un logiciel, ou une œuvre, comme bon me semble, sans aucune restriction et pour n'importe quel usage.

Série Amazon

Case 9 Danger « Amazon, Alexa [assistant], Echo [enceinte] »

Type de danger = traceurs sur l'Internet

Explication succincte = Amazon recueille un maximum d'informations sur tes habitudes, ce qui peut lui permettre de chercher à influencer tes achats et ceux de tes amis.

Case 10 Danger « Kindle + format fermé »

Type de danger = logiciels privateurs

Explication succincte = Amazon te limite dans le choix des livres que tu pourras lire sur sa liseuse Kindle. De plus, les livres achetés sur sa plateforme ne pourront pas être lus sur une liseuse d'une autre marque.

Case 11 Danger « Brevets logiciels »

Type de danger = action liberticide

Explication succincte = Les brevets logiciels paralysent le développement de nouveaux logiciels. Leur but est d'empêcher d'autres personnes et organisations d'utiliser des technologies ou des programmes, ce qui réduit d'autant la diversité et l'innovation.

Case 12 Danger « Amazon »

Type de danger = centralisation et monopole

Explication succincte = Pour dominer les marchés et éliminer la concurrence, Amazon ne ne semble pas hésiter à adopter des pratiques déloyales (évitement fiscal, vente à perte) et à nous pousser à la surconsommation, avec des conséquences dévastatrices tels que le déclin du commerce de proximité, l'augmentation des déchets, la pollution, la précarisation des emplois.

Case 13 Danger « Suppression à distance »

Type de danger = restrictions d'usage

Explication succincte = Contrairement à un livre papier, un livre numérique non libre ne t'appartient pas. Tu achètes seulement un « droit de lecture » qui peut t'être retiré n'importe quand et à ton insu. Cela s'applique également aux fichiers musicaux et vidéo non libres.

Case 14 « Sensibilisation - Tux »

Règle : Tire une carte "quiz" pour tenter d'acquérir l'une des cinq protections, au choix.

Explication succincte = Ce joli petit manchot, nommé « Tux », est la mascotte du projet Linux, un programme permettant aux différents composants matériels et logiciels d'un ordinateur de communiquer entre eux. En s'associant, GNU et Linux constituent un système d'exploitation libre alternatif à Windows® ou MacOS® et qui préserve nos libertés.

Série Facebook

Case 15 Danger « Facebook »

Type de danger = traceurs sur l'Internet

Explication succincte = La masse d'informations que Facebook collecte sur toi lui permet de connaître très précisément qui tu aimes et ce que tu aimes. Facebook ou ses partenaires peuvent ainsi influencer ton humeur, voire ton vote, en te présentant des contenus ciblés.

Case 16 Liberté de diffuser

Règle : si tu réponds correctement au quiz, avance vers la prochaine case "sensibilisation".

Explication succincte = il s'agit de la liberté de diffuser des copies d'un logiciel, ou d'une œuvre, dans sa version originale ou modifiée.

Case 17 Danger « Oculus »

Type de danger = logiciels privateurs

Explication succincte = Facebook peut décider de ce que tu peux voir en réalité virtuelle : en effet, son casque ne permet d'utiliser que ses propres applications. De plus, cela représente une source supplémentaire de collecte d'informations sur tes comportements.

Case 18 Danger « Usage abusif des données personnelles »

Type de danger = action liberticide

Explication succincte = Toutes les informations te concernant et qui sont disponibles sur Internet sont susceptibles d'être récoltées, traitées et revendues dans le but d'établir un profil de toi très détaillé, puis d'influencer tes choix et de te surveiller.

Case 19 Danger « Facebook, WhatsApp, Instagram »

Type de danger = centralisation et monopole

Explication succincte = Facebook maintient sa position dominante sur les réseaux sociaux en rachetant ses concurrents. Si, comme la majorité de la population, tu utilises au moins un de ces services, tu te retrouves soumis à ses règles de modération et de sélection de l'information. Cette situation monopolistique favorise les opérations de manipulation de masse.

Case 20 Danger « Interdiction de partager »

Type de danger = restrictions d'usage

Explication succincte = Tant que les films, la musique et les jeux-vidéo existaient sur DVD, CD ou cartouche, tu étais propriétaire du support et tu avais donc le droit de les prêter, de les donner ou de les revendre. Avec les services en ligne - streaming, abonnements -, tu obtiens juste un accès personnel et limité dans le temps.

Case 21 « Sensibilisation - Gnou »

Règle : Tire une carte "quiz" pour tenter d'acquérir l'une des cinq protections, au choix.

Explication succincte = Ce joli petit gnou est la mascotte du projet GNU, un ensemble de programmes informatiques libres qui contribuent à faire fonctionner les ordinateurs d'une façon qui préserve nos libertés. GNU est le projet fondateur d'un mouvement émancipateur, celui du logiciel libre !

Série Apple

Case 22 Danger « Apple [la société] , iCloud, Siri [logiciel assistant], Homepod [enceinte connectée] »

Type de danger = traceurs sur l'Internet

Explication succincte = Comme tous les assistants virtuels, celui d'Apple, Siri, est à ton écoute, son micro est allumé en permanence. Dès lors, rien n'empêche que tes conversations soient écoutées ou enregistrées.

Case 23 Danger « iPhone, Mac »

Type de danger = logiciels privateurs

Explication succincte = Apple décide de ce que tu pourras installer sur un iPhone et un iPad : en effet, seul son propre magasin d'applications est autorisé pour ces appareils.

Case 24 (Liberté) GULL

[C'est une case « bonus » que chaque personne/structure adapetera]

Règle : Le joueur pioche une carte quiz de la série « générale ».

Explication succincte = Ce jeu est une œuvre de l'April, association qui promeut les logiciels libres auprès du grand public, des associations, des collectivités territoriales et des pouvoirs publics dans l'espace francophone. L'April veille à la préservation de nos libertés informatiques et est force de proposition auprès des institutions.

Case 25 Danger « Filtrage automatisé »

Type de danger = action liberticide

Explication succincte = L’avènement d'Internet a démultiplié les possibilités d'expression. Des entreprises et des gouvernements qui veulent contrôler ce qui est publié ont recours le plus souvent à des robots pour décider à ta place de ce que tu peux voir et publier. [C'est une nouvelle forme de censure industrialisée et déshumanisée.]

Case 26 Danger « Apple Music/Streaming, Amazon Prime, Netflix, Spotify »

Type de danger = centralisation et monopole

Explication succincte = En choisissant de t'abonner à l'une des grandes plateformes de musique ou vidéo en ligne qui dominent le marché, tu acceptes de n'avoir accès qu'à un catalogue restreint. De plus, leur objectif, à terme, est de supprimer toute possibilité de téléchargement des fichiers audio/vidéo, en t'obligeant à y accéder uniquement au travers de leur plateforme de streaming.

Case 27 Danger « Usage limité »

Type de danger = restrictions d'usage

Explication succincte = Ce n'est pas parce que tu as acquis du contenu numérique (audio, vidéo, livre, logiciel...) que tu pourras en profiter en toute liberté ! Des dispositifs mis en place par les éditeurs peuvent par exemple t’empêcher d'y accéder depuis ton pays, depuis plusieurs appareils, au-delà d'une certaine date ou d'un certain nombre de lectures... [ Par ailleurs, des restrictions peuvent s'appliquer aussi à du matériel, utilisable uniquement avec certains systèmes d'exploitation].

Case 28 « Sensibilisation - Tux »

Règle : Tire une carte "quiz" pour tenter d'acquérir l'une des cinq protections, au choix.

Explication succincte = Ce joli petit manchot, nommé « Tux », est la mascotte du projet Linux, un programme permettant aux différents composants matériels et logiciels d'un ordinateur de communiquer entre eux. En s'associant, GNU et Linux constituent un système d'exploitation libre alternatif à Windows® ou MacOS® et qui préserve nos libertés.

Case 29 Danger « Microsoft, Edge, Bing, Cortana, OneDrive, Office 365, Outlook »

Type de danger = traceurs sur l'Internet Explication succincte = À travers ses logiciels et ses services, Microsoft peut avoir accès à toutes tes données.

Case 30 Danger « Windows, Xbox »

Type de danger = logiciels privateurs Explication succincte = Les systèmes de Microsoft sont très vulnérables aux virus. En effet, hormis ses équipes, personne d'autre ne peut en évaluer la sécurité ni l'améliorer.

Case 31 Danger « Logiciels non libres à l'école »

Type de danger = action liberticide

Explication succincte = Les responsables du système éducatif acceptent qu'Apple, Google et Microsoft inondent de leurs produits nos établissements scolaires, alors que des alternatives libres existent depuis des années. Avec ces accords et ces investissements, les GAFAM cherchent à nous rendre dépendants de leurs produits dès notre plus jeune age.

Case 32 Liberté d'étudier

Règle : si tu réponds correctement au quiz, avance vers la prochaine case "sensibilisation".

Explication succincte = Il s'agit de la liberté de voir comment est fabriqué le logiciel - sa « recette » en quelque sorte - et donc de voir ce qu'il fait réellement sur ton appareil.

Case 33 Danger « Windows, Ms Office, Microsoft 365, OneDrive »

(ajouter LinkedIn, Skype/Teams, Outlook ici ?)

(https://pad.april.org/p/pad-de-secours-sensi)

Type de danger = centralisation et monopole

Explication succincte = Microsoft profite de sa position dominante dans l'informatique grand public pour essayer d'entraîner les utilisateurs dans son "cloud". Si tu te laisses séduire, non seulement tu continueras à ne pas maîtriser ton informatique, mais en plus tu perdras le contrôle de tes documents (car ces-derniers seront déjà passés dans les mains de Microsoft). [ Ta dépendance sera encore plus grande avec, en plus, le risque d'un abonnement à payer ad vitam æternam. ]

Case 34 Danger « Formats fermés »

Type de danger = restrictions d'usage

Explication succincte = Si tu utilises un logiciel non libre pour écrire ou dessiner, le risque est que ton document soit enregistré dans un format spécifique au logiciel que tu utilises. Ton document sera alors difficile à partager avec d'autres personnes car d'autres logiciels risquent de ne pas l’ouvrir correctement, voire pas du tout. [ De plus, tu seras dépendant de ton logiciel et de ses futures mises à jour, au risque de ne plus pouvoir lire tes propres documents dans quelques années ! ]

Case 35 « Sensibilisation - Gnou »

Règle : Tire une carte "quiz" pour tenter d'acquérir l'une des cinq protections, au choix.

Explication succincte = Ce joli petit gnou est la mascotte du projet GNU, un ensemble de programmes informatiques libres qui contribuent à faire fonctionner les ordinateurs d'une façon qui préserve nos libertés. GNU est le projet fondateur d'un mouvement émancipateur, celui du logiciel libre !

Série Pouvoirs publics

Case 36 Danger « Société de surveillance »

Type de danger = traceurs sur l'Internet

Explication succincte = L'interconnexion permanente des personnes et des objets ainsi que les capacités accrues de traitement des données étendent considérablement les possibilités de surveillance des gouvernements.

Case 37 Danger « Portes dérobées »

Type de danger = logiciels privateurs

Explication succincte = Les systèmes d'exploitation non libres peuvent contenir des failles, intentionnelles ou non. Celles-ci peuvent être exploitées par les services de renseignement pour accéder au contenu des appareils et des communications.

Case 38 Danger « Non respect de la neutralité de l'Internet »

Type de danger = action liberticide

Explication succincte = Ton fournisseur d'accès à Internet pourrait vouloir favoriser l'accès un contenu au détriment des autres, pour des raisons commerciales, politiques ou autres. Aujourd'hui, le principe de neutralité de l'internet, reconnu par l'Union Européenne, lui interdit de faire ce genre de discrimination en France. Ce n'est pas le cas dans tous les pays.

Case 39 Danger « Dossier personnel élèves ; Dossier médical partagé » - Centralisation des données connues par l'administration

Type de danger = centralisation et monopole

Explication succincte = Les administrations cherchent de plus en plus à collecter et centraliser nos données personnelles les plus sensibles. De plus, cela se fait souvent sans notre consentement ! D'une part cette centralisation rend nos données davantage vulnérables au vol. D'autre part l'hébergement des données est délégué à des tiers, souvent l'un des GAFAM, ce qui ouvre la porte à leur détournement.

Case 40 Liberté de modifier

Règle : si tu réponds correctement au quiz, avance vers la prochaine case "sensibilisation".

Définition succincte = C'est la liberté de modifier le programme pour l'adapter à mes besoins ou à ceux d'autres personnes.

Case 41 Danger « Difficulté d'accès aux données publiques »

Type de danger = restrictions d'usage

Explication succincte = En France, la loi prévoit que les administrations publiques mettent à notre disposition, sous forme numérique, les données qu'elles produisent (environnement, santé, transports...). Mais, faute de moyens ou de volonté, elle ne le font que partiellement. [ Cela a pour conséquence notamment un manque de transparence sur les prises de décisions, dont certaines sont automatisées (ex : Parcoursup pour les étudiants). De plus, ne pas rendre publiques ces informations - alors qu'elles sont produites avec nos impôts ! - freine de nombreux usages pratiques et commerciaux. ]

Case 42 Jardin des libertés

Explication succincte = Notre équipe est arrivée à bon port grâce à l'entraide ! Les 4 libertés mises en action nous ont permis de surmonter de nombreux dangers. La coopération est la clef de l’émancipation !